HADOPI, de mal en pis

HADOPI III ? Est-ce l’énième opus d’une license hollywoodienne surexploitée jusqu’à sa substantifique moelle ? Des scénaristes peu inspirés qui veulent nous faire avaler leur camelotte avariée à grand renfort blockbustérique ? A-t-on sous les yeux les stigmates d’une corporation abusive qui cherche par tous les moyens à se gaver au nom du divertissement consumériste ?

HADOPI III ? Est-ce l’énième opus d’une license hollywoodienne surexploitée jusqu’à sa substantifique moelle ? Des scénaristes peu inspirés qui veulent nous faire avaler leur camelotte avariée à grand renfort blockbustérique ? A-t-on sous les yeux les stigmates d’une corporation abusive qui cherche par tous les moyens à se gaver au nom du divertissement consumériste ?

Oui sauf qu’il ne s’agit pas d’un film, mais d’une loi – et que nous ne sommes pas au cinéma mais sur internet où, comme on va le voir, la virtualité dépasse souvent la fiction !

La grande piraterie …

Tout commence fin 2008 et début 2009 par une vaste campagne de dénonciation de l’internaute … pardon, du hacker français : celui-ci pille à dessein les œuvres depuis chaque foyer, faisant la fortune des fournisseurs d’accès et la misère des artistes et (surtout !) de leurs producteurs. Inutile cependant de remettre en cause un système industriel qui, du vinyl à la cassette en passant par le CD et le DVD, de la musique 70′s au film 80′s en passant par le jeu vidéo 90′s, a rempli pendant des décennies les poches d’entreprises privées grandissantes, toujours plus à même de racheter la concurrence jusqu’aux tailles multinationales des années récentes.

Non : le monopole étant aussi sensible à sa rentabilité qu’imperméable à toute remise en question, la sphère politique s’attaque au « maillon faible » en légiférant sur l’aspect utilisateur. HADOPI est en marche : par la voix de Frédéric Lefebvre, on nous promet de la surveillance, de l’avertissement et de la punition. Répression, nous (re)voilà. Comme depuis les années 90, sont parfois invoquées les pires horreurs pour faire passer cette pilule big-brotherienne (criminalité, terrorisme, pédophilie, nazisme, etc …), mais voilà donc qu’on va sauver internet de la malveillance de ses utilisateurs une bonne fois pour toutes !

Sauf que pour convaincre une autre catégorie que le péquin moyen en modem 56K, il va falloir d’autres arguments plus valables et surtout un solide bagage technique. Comme ce dernier n’est pas le fort de la génération politique en place (dont la connaissance en matière de nouvelles technologies est inversement proportionnelle à l’âge grandissant), on sort la grosse artillerie : la com’ !

Se manifeste alors de la guest star comme s’il en pleuvait : Luc Besson affiche des positions extrêmement hostiles aux hébergeurs -tout en se prenant les pieds dans le tapis de détails juridiques, Thierry Lhermitte investit dans la société TMG à laquelle l’état sous-traite la surveillance HADOPI -pendant que le bronzé déclare ingénument télécharger sur megaupload, enfin le gouvernement y va de son démagogique « sauvonslesartistes.fr » pour promouvoir une pétition regroupant « 10 000 artistes« , présentée à l’assemblée par Christine Albanel -qui multiplia les déclarations sur l’internet « civilisé ».

Or, après décompte, on s’aperçoit que la plupart des pétitionnaires sont soit d’illustres inconnu(e)s, soit de simples ayant droit (voire leur descendance), soit des employés de la SACEM ou de grands groupes industriels. Des artistes se rétractent même en s’indignant d’y figurer sans avoir donné leur accord préalable … le décor est posé.

Après un premier rejet majoritaire à l’Assemblée, le texte passe en force et se catapulte vers le Sénat qui, décalage générationnel oblige, y entrave encore moins (!) que sa petite soeur de la rue de l’Université. HADOPI est validé à tâton mais, fort heureusement, le cœur de son dispositif répressif ne survivra pas au passage devant le Conseil Constitutionnel : par une dizaine de motifs d’inconstitutionnalité, on en restera au final sur une simple moulinette d’avertissement sans aucune possibilité de suspendre la connection à internet, qui se voit au contraire renforcé comme un accès inaliénable à la liberté d’expression 2.0. Par ailleurs le « tribunal » administratif au départ chargé d’appliquer rapidement les mesures coercitives par présomption de culpabilité se voit dépossédé de tout pouvoir au bénéfice de l’autorité judiciaire, seule légitime.

Enfin en matière technique, les entreprises de service web dont on prévoyait au départ là mise à contribution financière pour assumer seules l’application concrète du texte, seront au final simplement consultées sur les minces possibilités de mise en œuvre de la partie du texte non-censuré, sous le contrôle avisé de la CNIL (pour s’assurer entre autres du non-stockage des adresses IP).

Pour faire court : l’éléphant accouche d’une souris.

Les chats et la souris.

Mises en place par des technocrates qui naviguent à vue et ne dominent en rien le sujet de l’internet, les dispositifs de l’HADOPI (de 1 à 4 aujourd’hui) demeurent donc des mesurettes qui ont une éternité de retard face aux possibles ripostes d’un monde expert et insoumis : la « planète internaute ». Les techniques varient pour récupérer musiques ou films, séries télévisées ou émissions, livres numériques ou BD numériques tout en disparaissant aux yeux de la surveillance.

Le P2P amélioré :

Les plus connues et courantes, sont celles utilisant le P2P (peer to peer) ou « d’internaute à internaute » en français. C’est à dire qu’on va chercher des « morceaux » de sources numériques directement sur le disque dur d’un ou plusieurs internautes, mis à disposition par le biais du logiciel utilisé (Emule, Limewire, µtorrent, Vuze, Shareaza …). Cette technique avait le désavantage de limiter les sources de téléchargements aux internautes connectés, et surtout de donner la possibilité aux autorités d’avoir l’IP des internautes sources, et donc leur adresse postale par l’intermédiaire de leur fournisseur d’accès internet. De ce fait il était alors théoriquement possible pour les autorités d’appliquer les termes de la loi HADOPI nominativement.

Mais celle-ci était (avant même sa validation !) et demeure aisément contournable par des techniques comme le P2P crypté qui masque les informations personnelles, ou le F2F (friend to friend) qui partage entre contacts directs, ou même le Peertome pour échanger de gros fichiers exclusivement avec des proches, ou encore la « pirate box » qui est un serveur itinérant à construire soi-même -avec disque dur, carte wi-fi et système d’exploitation type linux. On crèe dans tous ces cas un réseau privé entre plusieurs personnes connectées et totalement fermé à l’extérieur, surveillance comprise.

Le téléchargement direct :

Par ce biais, il est possible de télécharger directement un fichier source numérique sur un serveur où les fichiers sont stockés. C’est le cas par exemple de Megaupload, Depositfiles, Rapidshare, Fileserve, … tous d’ailleurs situés hors de France ou de pays qui ont des accords de collaboration avec la loi française. De plus, des moteurs de recherche spécialisés permettent de sélectionner les sites en fonction du contenu souhaité (FileFinda, Fileonfire, GammaFiles, Schufs, Buskka …). Les particuliers envoient leurs fichiers sur ces serveurs et ces site mettent à disposition de tout internaute ces données ainsi mutualisées. Les comptes payants permettent d’enlever quelques limitations, mais cela n’empêche pas la majorité des utilisateurs de profiter gratuitement de ces sites d’autant qu’existent des astuces pour débrider toutes les options. Par conséquent, comme tous les fichiers quelle que soit leur origine circulent sur le net par tout petits morceaux (ou datagrammes) et que des milliards de ces fragments traversent le web chaque seconde, l’investissement financier nécessaire pour qu’un serveur de surveillance attrape et décode un datagramme illégal est tout simplement démesuré. Ce serait comme construire une centrale nucléaire pour alimenter une lampe de poche !

Les sites de streaming :

Ces sites proposent de visionner gratuitement ou sur inscription gratuite des films, séries ou autres. Streaming veut en fait dire « dans le flux », c’est à dire qu’on visionne le média à la volée sans avoir à l’enregistrer préalablement. D’où que le débit de la ligne est vital puisque que la quantité de médias visible est proportionnelle à celle transportées par la connexion internet. Cependant avec des add-on de navigateur (downloadhelper, downthemall par exemples) ou des logiciels dédiés, on peut accélérer l’accès de ces données, également débrider les limitations diverses et même enregistrer les fichiers sur son disque dur. Il faut bien sûr apprendre à nager entre les liens morts, les pubs intempestives et les redirections hors sujets afin de trouver des liens de bonne qualité ; ce n’est donc pas le moyen le plus performant pour trouver des médias à télécharger mais il a ses aspects pratiques comme la visualisation immédiate qui explique son succès.

Le VPN cryptage compris :

Le VPN ou « virtual private network » est un fait un lien direct entre un serveur et un client web. Comme un tunnel direct (tunneling), c’est un tuyau privé et impénétrable. D’autre part, les données qui y circulent sont cryptées, et la clé de cryptage est connue seule de l’expéditeur des datagrammes et de leur destinataire, seul capable de décrypter les données qui y transitent. Pour sécuriser les informations personnelles telles qu’une IP, ou les données qui circulent vers un ordinateur, il suffit donc de créer un VPN au départ d’un ordinateur, soit par des sites payants qu’on peut trouver sur vpnblog, ou des logiciels dédiés qu’on trouve partout sur le net. L’existence d’une telle connexion ainsi que les informations personnelles ne sont donc connues que par le fournisseur d’accès, mais les données ne sont même pas lisibles par lui !

Les proxy, déménagement virtuel :

On peut télécharger depuis Paris mais apparaître sur la toile comme téléchargeant depuis un aéroport à Londres ou une gare à Mexico. C’est la magie d’un proxy. En fait, en se connectant à un serveur proxy, on n’apparait plus sur la toile : c’est la passerelle qui reçoit les données demandée et les transmet au demandeur. Les données transitent donc par le serveur proxy qui les renvoie en toute opacité au client loin des yeux indiscrets sur le web (publicitaires, surveillance, etc). Ce type de service, payant ou gratuit, est facilement trouvable sur le web : il se présente le plus souvent sous l’aspect d’un formulaire auquel fournir la page web voulue, ou le lien (exemple : film à télécharger) que l’on veut récupérer. Ensuite, le site surfe à la place du client et lui fournit discrètement les pages ou les paquets de datagrammes contenant les données. Il existe même des logiciels, gratuits ou payants eux aussi, qui font exactement le même travail sur toute machine, en changeant en plus d’IP à la volée pour conforter l’anonymat. Ces solutions foisonnent sur le web, sur des sites de téléchargements gratuits très connus.

Les réseaux spéciaux :

Autre exemple : le réseau TOR qui utilise chaque machine parmis ses membres comme une étape qui va acheminer les datagrammes. Chaque paquet du média transporté transite par une série d’ordinateurs, mais jamais deux fois de la même façon. Comme on ne sait jamais d’où arrive le paquet, mais juste à qui il faut l’envoyer, il est impossible de déterminer le trajet d’un paquet entre l’origine et sa destination finale, compliquant d’autant la surveillance du contenu et du destinataire. Ce type de réseau en peau d’oignon se développe (comme I2P2 ou FREENET par exemples) et a de beaux jours devant lui.

Par ailleurs, des réseaux se forment pour partager leur wi-fi en tant que hot-spot (accès wi-fi). En Adhérant à des réseaux tels que Anchor Free, FON, Free ou Sfr (etc), dont il suffit juste d’avoir identifiant et mot de passe, il est possible de se connecter à des réseaux et du coup d’être soi-même anonyme de n’importe où notamment avec un ordinateur portable -devenu le produit informatique le plus courant en moins de 10 ans.

Techniques de crack :

Les clés WEP sont depuis bien longtemps devenues obsolètes, mais nombre de réseau wi-fi sont encore protégés par ce type de clé. Avec des systèmes tels que Aircrackng, Backtrack4 ou Kismac, le moindre débutant un tant soi peu curieux et attentif peut arriver à cracker un réseau wi-fi « protégé » WEP en moins de dix minutes ! Des sites dédiés font, pour faciliter cela, une liste des clés USB wi-fi dont la puce peut effectuer un tel forçage des clés WEP.

Autre astuce : un utilisateur, possédant le logiciel espion officiel (et qui est payant cela dit …) qui prouve qu’il ne télécharge pas, n’est pas tenu pour responsable si l’on pirate sa ligne puisque que son disque reste vierge de toute trace de téléchargement illégal. Dans cette idée, il suffit avec un logiciel tel que virtual box de créer un disque dur virtuel à la volée : comme ce disque n’est « vivant » que le temps que l’ordinateur est allumé, il suffit simplement d’y enfermer le logiciel espion et de sauvegarder la configuration, ou au contraire d’y stocker des données sensibles temporairement. L’espion garantira que rien de délictueux n’est parvenu à sa connaissance, tandis que sur le ou les autres disques, on fait ce que l’on veut : il n’y voit que du feu !

Amateurisme et tout-puissance.

Voilà un tour non-exhaustif d’un petit nombre de techniques facilement accessibles pour résister à la surveillance sur le web, empilables et combinables pour compliquer d’autant plus la découverte des identités véritables des internautes et les contenus qu’ils échangent.

On voit ainsi à quel point le législateur passe à côté de la réalité du web et des possibilités de la technologie avec HADOPI. Et ce doux air d’ambition incompétente qui caractérise le projet de loi depuis ses débuts perdure jusqu’à nos jours : on apprenait ce mois-ci qu’un serveur, prétendument « de test », du dispositif HADOPI était accessible par n’importe qui en raison d’une absence totale de securité. Résultat : des données personnelles (IP et fichiers *réels*) étaient lisibles aux quatre vents.

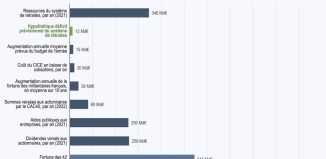

Or, on se rappelle que le coût de l’infrastructure avait déjà fait grand bruit : des locaux de plus de 1000 m² en plein Paris pour seulement 7 employés, soit près de 500 000 euros annuels rien qu’en frais locatifs ! Par ailleurs, une « erreur informatique » avait crée un incident autour du logo HADOPI qui utilisait une police sans autorisation légale. Sans oublier de mentionner que son président est nommé d’autorité par le gouvernement, sans aucun regard indépendant, donc.

Mais, chut, la critique a ses risques : un cadre de TF1, Jérôme Bourreau-Guggenheim, se sera fait virer après avoir désapprouvé HADOPI devant la députée Françoise de Panafieu.

Un pas en avant, un pas en arrière. Un pas sur le côté et un pas de l’autre côté. C’est en vérité l’étrange chorégraphie politique que Sarkosy réalise autour de sa grande réforme du web. Il soutient son texte mordicus en 2009, prétendant « aller jusqu’au bout » pour sauver la culture et la création (etc …) à rebours de l’opinion publique et du Conseil Constitutionnel. Il y aura pourtant déjà une deuxième version, corrigée, dès fin 2009. Et voilà qu’en ce début 2011 le président reconnaît (enfin) « sa part d’erreur » devant le Conseil national du numérique, préparant le terrain à une troisième version (« et même une HADOPI 4″) soutenue du bout des lèvres par Frédéric Mitterand.

Il faut dire que l’efficacité n’est pas au rendez-vous, malgrés ce chiffre à première vue faramineux : 50% des internautes avertis auraient changé de comportement ! Il faut préciser qu’il s’agit d’une étude sur 1500 internautes, dont 7% ont reçu un mail d’avertissement parmis lesquels 1 sur 5 était correctement adressé (soit 20% sans erreur nominale). Vous ne rêvez pas : on parle bien ici de 21 mails qui ont produit un changement de pratique sur 10 individus, soit 0,6% de l’échantillon interrogé … étonnant, non ?

Le summum de la tartufferie est atteint lors de l’e-G8, réunion voulue comme *culturelle* mais qui devint simple business meeting de grands patrons du web -sans aucune représentation citoyenne. Alors certes, le paradoxe n’est pas nouveau chez Sarkosy (moralisation capitaliste, euro-diplomatie énervée, politique populo-élitiste, etc). Mais cette fois, comme on va le voir ci-dessous, il s’est dépassé !

Oxymore de rire.

Affirmant d’abord que la révolution de la toile « n’appartient à personne », et qu’elle « est un bien commun », il s’adresse pourtant exclusivement à la sphère privée formant son auditoire en lui prêtant « l’imagination de l’inventeur et l’audace de l’entrepreneur ». Il évoque bien à plusieurs reprises une « volonté de connaître et de transmettre » mais toujours pour la replacer au service du marché avec « ses propres mécanismes de régulation » et ses « 8000 milliards d’euros » annuel -tout en omettant pas Beaumarchais avec le droit d’auteur qu’il initia. Le marché avant tout, l’art et le savoir (qui le nourrissent pourtant) viennent après !

Suite à un détour sentimental appellant à « un monde plus ouvert (…) plus fraternel » et donnant « à chaque citoyen du monde un droit d’expression », il revient au problème du « droit élémentaire des enfants à vivre protégés des turpitudes de certains adultes » et à « la question de la sécurité face au terrorisme ». Le web est donc de nouveau accusé de « véhiculer le mal, sans entrave ni retenue » mais dans le même temps est demandé le « droit élémentaire de chacun à une vie privée » (venant d’un président-people, cela peut faire sourire …) mis à mal par la « transparence totale » sur la toile. Ou comment invoquer tout et son contraire pour tente de justifier tour à tour de l’opacité (ex: campagne anti-wikileaks) ou du sécuritaire (ex: lois HADOPI et LOPSI).

Un seul passage recèle un semblant de logique et d’adresse : la conclusion où l’État est posé comme médiateur entre les intérêts privés des entreprises du web et les droits « des citoyens et des contribuables de chaque Nation ». Voilà qui sonne comme un voeux pieu … au final peu de consistance pour un prétendu sommet mondial du web, qui tourna en fête marketing du leader de Facebook.

Pendant ce temps la vraie bataille fait rage : un nouveau modèle économique reste encore à trouver pour rémunérer les producteurs de contenu, qu’il soit journalistique, musical, audio-visuel ou ludique, et permettre la survie (à défaut de l’enrichissement …) de leurs distributeurs. Tandis que l’application de la taxe dite « Google » de 1% sur les bénéfices de la publicité du web est repoussée, on voit poindre des scandales divers allant des petites lachetés aux grosses prises en otage.

Que dire, par exemple, des quotidiens à contribution directe qui ne rémunèrent pas leurs bloggers ? Où commence le bénévolat, où finit l’exploitation ? C’est la question qui se pose notamment à rue89 dont la politique interne (« rémunérer les piges mais ni les billets d’humeur ni les réactions ») rencontre parfois ses propres limites, tant la rentabilité est liée à la qualité du contenu de ces nouveaux bénévoles du web.

Autre exemple : les baisses de débit constatées sur des sites très précis, comme Youtube, chez des fournisseurs d’accès très précis, comme Free / Orange / SFR, tandis que l’on sait qu’en coulisse ces entreprises jouent au bras de fer avec Google pour savoir qui paiera l’élargissement des tuyaux (soit du débit) tout en proposant déjà leurs bouquets « fait-maison » en concurrence avec les services du tentaculaire géant mondial …

Source :

Caricatures du média montant

Luc contre les méchants pirates

Le bronzé fait du fric

Petition, piège à c..

Nicolas et Christine au pays des lois

HADOPI II – le retour de la vengeance mortelle

Mieux vaut tard que hier

Les chiffres parlent, les responsables se taisent

Surveillance non surveillée

Des locaux peu locaces

Discours, amour, toujours

Taxera, taxera pas ?

Le bénévolat ne paie plus

Que personne ne charge !