Le piratage et Hadopi : le leurre et l’argent du leurre….

Quand l’État, les majors, les « artistes », parlent de piratage, il est bon de savoir pourquoi ce mot est utilisé, à quoi il fait référence, dans quel but on l’emploie, donc, quel est le message subliminal qui tente d’être passé. Jetons un œil borgne sur le sujet…et le bon…

Aux abords d’âges anciens, le mot pirate vient d’une part du grec peiratê, dérivé du verbe peiraô qui exprime l’idée de « tenter sa chance », et d’autre part du latin pirata qui décrit celui qui tente la « fortune ».

Les pirates sont des civils qui s’approprient navires et cargaisons, éventuellement tuent leurs prisonniers, car ils ne demandent pas toujours de rançons, et se partagent le butin. Le capitaine d’un navire pirate est élu par l’équipage et peut être révoqué par le quartier maître ou le conseil de bord, et chaque marin (sauf les mousses) a droit de parole et droit de vote. Le butin, constitué du bateau et de la cargaison, est ensuite vendu. Le produit de la vente est normalement partagé de façon à réserver au capitaine tout au plus 1,5 fois ou 2 fois ce que reçoivent les autres marins, mais jamais plus. Les pirates blessés au cours d’une bataille reçoivent parfois une prime spéciale. Il existait plusieurs types de pirates. Les boucaniers étaient les pirates qui naviguaient dans la mer des Caraïbes et les flibustiers qui étaient des équipages d’aventuriers, pouvaient se louer en tant que corsaires aux pays les plus offrant en temps de guerre, et pouvaient aussi naviguer comme marins de commerce sur des lignes traditionnelles, tout comme s’adonner à des actes de piraterie selon les circonstances. Contrairement aux clichés conventionnels, les pirates ne sont pas de riches aventuriers, mais vivent chichement une vie très fruste, dure et dangereuse.

Les corsaires qui sont des civils faisant la guerre sur mer sous l’autorité de leur gouvernement (grâce aux lettres de marque), respectent eux « les lois de la guerre » et ont un statut militaire mais sans être soumis à une autorité militaire. Ils agissent d’une façon indépendante. Le produit de la vente aux enchères des prises (navires et cargaisons) est partagé entre les personnes ayant pris part à la capture des biens de « l’ennemi ». Les prisonniers, auxquels on a laissé leurs biens personnels selon les règles de la guerre, sont soumis à rançon auprès de leur gouvernement. Au partage des sommes récupérées, le Roi ou l’Empereur reçoit entre 10% et 20%, c’est lui en effet qui fournit la « lettre de marque », document autorisant l’équipage corsaire à se livrer légalement à des actes de vol de navires et cargaisons. Ensuite, on rembourse sur le butin les frais de nourriture, la poudre, les réparations des dégâts causés au navire. Les veuves reçoivent deux fois la part de leurs époux décédés, et les blessés touchent une indemnité selon le type de blessure, fixée au départ, en plus de leur part. On paye alors l’armateur qui s’octroie 30% du reste. Enfin, chaque marin a sa part en fonction de sa place dans l’équipage.

Les navires attaqués sont dans l’immense majorité des cas des navires de commerce, privés ou d’Etat, qui transportent des cargaisons de produits alimentaires, des trésors de guerre, ou des personnalités importantes. Ils sont donc la propriété soit de riches armateurs qui exploitent ou pillent des pays pauvres, mais riches de ressources, pour les vendre à prix d’or en Europe, soit appartiennent à des Rois ou Empereurs qui spolient des peuples lointains en leur confisquant leurs trésors, leurs richesses culturelles, parfois aussi exportent des groupes de populations considérées comme non humaine pour l’esclavage.

Il est amusant de constater qu’un acte délictuel de piraterie, promis à la pendaison, devient un héroïque acte de bravoure, quand il est commis au nom de l’autorité de l’État par un corsaire. De plus, un corsaire sous le contrôle d’un Etat particulier, est qualifié de pirate par les États ennemis, la limite de définition et de comportement est donc très indistincte, et d’ailleurs, durant tout le moyen-âge, pirates et corsaires avaient des sens équivalents dans le language populaire.

Un acte de piraterie peut donc être considéré comme un vol commis par des particuliers, de produits issus d’un détournement de richesses ou de spoliations de biens économiques ou culturels par de riches ou puissants commanditaires…

Un peu d’Economie commerciale :

La musique :

Pour ce qui concerne la musique, on entend tourner en boucle la complainte des Majors, qui dénoncent la mort de la création musicale due au piratage sous forme de fichiers numériques. Parlons-en !

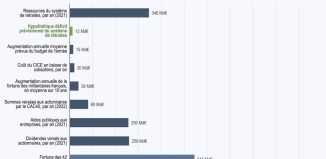

Universal Music Group, en France représente 38,9% du marché mondial de la vente de musique. Sony Music Entertainment au Japon en couvre 21,5% et Warner Music Group aux Etats-Unis dessert 11,3% de ce marché. Elles représentent à elles trois 71,7% de parts de marché au niveau mondial de la vente de produits musicaux tous supports confondus. Le chiffre d’affaires d’Universal Music Group (UMG) s’est élevé à 4 449 millions d’euros en 2010, en hausse de 2% par rapport à 2009, Sony Music Entertainment a vu son chiffre d’affaires progresser de 106,8% sur un an au quatrième trimestre 2008, à 105,2 milliards de yens, et Warner Music Group a une capitalisation boursière de plus de 700 millions de dollars et a dégagé un chiffre d’affaires de près de trois milliards de dollars sur son dernier exercice 2010.

Alors, comment sont redistribués les euros correspondants à une vente de CD musical ?

Sur un disque vendu au grossiste, le prix se décompose comme suit. L’interprète reçoit 9% du total, l’auteur touche 2% et le compositeur, 2%. La TVA représente 17% du reste. A la Sacem sont dus 8%, et le magasin de vente récupère 21% sur le prix initial. Quant aux Majors, elles s’octroient par contrat 41% du prix de la galette.

La question se pose de savoir combien l’auteur, le compositeur et l’interprète, qui sont les seuls créateurs d’une œuvre artistique, doivent vendre d’albums pour toucher le SMIC au minimum ? Eh bien, cela représente a peu près 24 000 albums par an s’il n’est pas édité, et 48 000 s’il l’est. Ces rétributions d’artistes ne prennent pas en compte les passages à la radio, à la télévision ou dans les discothèques, qui viennent s’ajouter à ce pourcentage.

Quand au magasin et au producteur, seuls les mécanismes commerciaux leur font gagner de l’argent, et surtout, la plus grosse part de la vente de l’œuvre. Si on regarde les chiffres, on voit qu’un artiste doit vendre le double d’albums s’il est édité, pour récupérer la même somme que s’il ne l’était pas.

Le problème, c’est que l’art et la rentabilité sont antinomiques, ils ne font pas bon ménage. L’art ne peut et ne doit pas être rentable. L’art doit être.

On a vu des Majors refuser de produire de véritables artistes (Nougaro par exemple), sous prétexte qu’ils risquaient de ne pas vendre suffisamment d’albums pour rentabiliser l’opération. Ce qui nous aurait privé de « Nougayork » par exemple, produit à New-York par des amis.

Ce qui pousse ces maisons de production à créer des produits marketing sous forme d’émissions de télévision telles que « the voice », « star academy » et autres, où des mannequins stéréotypés sur-médiatisés font ensuite des albums hyper-promotionnés et donc bien vendus, au détriment de la véritable création musicale. Ce qui prime ce n’est plus l’art, mais le profit, la rentabilité…

Pendant ce temps, les artistes, les vrais, font des tournées et des concerts qui leur permettent de vivre, se font éditer par de petits labels, diffusent par divers sites Internet de partage et de vente à l’unité des titres pour se faire connaître… et déplacer les foules vers leurs concerts.

Donc, après avoir assisté à un concert, et participé de nos deniers à la création de l’artiste par le prix de votre billet, nous sommes obligés de repayer les mêmes droits lors de l’achat du CD du concert ? Payer deux fois pour le même service culturel ?….

Les films :

Pour le cinéma le problème est différent. Une étude très complète de chercheurs américains (sur le site scientyfic american) montre qu’en effet, à leur niveau national, le piratage coûte 240 millions de dollars par an. Mais la stratégie des Majors n’y est pas étrangère. C’est le délai d’attente trop long de diffusion en interne et à l’international, qui pousserait les usagers à rechercher les copies sur l’Internet. Quand ce délai est court, les places de cinéma se vendent bien. D’autre part, la guerre commerciale que se livrent différents types de supports et de vente (VOD, iTunes, …) et les Majors, ont précipité les internautes vers les sites de téléchargements illicites, car les grands distributeurs refusent de s’adapter aux moyens de diffusion payants sur la Toile, et donc refusent de négocier avec les systèmes de téléchargements payants. Les Majors ont même refusé de négocier avec Megaupload, dont le service était payant au choix, pour instaurer un système d’achat de versions en ligne. Leur profits en auraient souffert ! L’internaute ne refuse pas de payer, mais il veut un prix juste, et refuse de se faire plumer. Comme pour les concerts, si vous êtes allé voir un film en salle, pourquoi ne pas pouvoir le télécharger ? Vous avez pourtant participé à sa diffusion par votre ticket d’entrée !

Sur un autre plan, les films comme « Bienvenue chez les cht’is » ou « Intouchables », qui ont fait un carton en salle, ont aussi été les films les plus téléchargés. Donc l’un ne nuit pas à l’autre. Le plaisir d’aller voir un film dans une salle, dans un environnement de qualité, ne se perdra pas. Et les bénéfices faits ne baisseront pas non plus. Il faut juste apprendre à s’adapter aux nouvelles manières de consommer des utilisateurs de spectacles.

On peut aussi remettre en cause les salaires ahurissants des « stars » qui participent à ces tournages, les profits des maisons de production, les sommes récupérées par les produits dérivés, les livres, les séries qui en découlent. L’argent ne se perd pas pour tout le monde, mais la redistribution ne suit pas et reste inégalitaire.

Pour finir, rappelons que la perte d’argent générée par le piratage, n’atteindra jamais les sommes perdues par les banques durant cette crise, les sommes perdues par les tradeurs joueurs de roulette à la bourse, l’argent caché de la corruption, les fuites de capitaux, l’argent caché dans les paradis fiscaux, les fraudes fiscales, et les délocalisations d’emplois pour raisons boursières et de profit sont bien plus importantes que les pertes d’emplois dues au piratage !

Les logiciels :

Avant tout, parlons du monde du logiciel libre, freeware et shareware. C’est une communauté qui couvre tous les domaines du logiciel pour les particuliers, sans toutefois prendre en compte les logiciels professionnels à valeur haute (pour les entreprises ou des professions qui ont des exigences spécifiques). Sur le site de Framasoft, par exemple, on peut trouver tous les logiciels dont on a besoin dans une utilisation courante, proposés gratuitement, et légalement. Bureautique, son, vidéo, dessin, retouche d’images et de photos, outils pédagogiques et bien d’autres domaines sont couverts par le logiciel libre. C’est un monde où même les sources sont libres, qui permettent à tous d’apporter des améliorations au logiciel, puis de le remettre librement sur le Web. Il est toujours possible, par le shareware, de participer à l’effort des développeurs en versant une petite donation, mais elle n’est pas obligatoire (c’est un devoir moral), et ne remet pas en cause la diffusion et l’existence des outils développés.

Le problème vient du monopole de Microsoft sur les machines vendues, toutes sauf les Macintosh, tournant sous Windows. La méconnaissance du monde du libre par l’utilisateur le pousse au piratage, surtout au regard des prix prohibitifs pratiqués par les éditeurs à cause de ce monopole du système d’exploitation. Essayez donc, lors de l’achat d’un nouveau pc, de refuser Windows et de demander un Linux gratuit à la place…Vous serez obligés de renvoyer la machine au constructeur, et de payer pour l’installation d’un système d’exploitation gratuit. Et on ne parle même pas de l’exigence d’un portable nu, sans système d’exploitation, donc avec un prix diminué, qui ne sera jamais acceptée !

On est de fait dans une situation de vente forcée, illégale mais tolérée pour des raisons financières.

Face à ce phénomène, beaucoup de maisons d’édition ont opté pour une version gratuite familiale, mais des versions payantes plus sophistiquées (et inutiles pour le tout venant) pour les professionnels.

La philosophie du libre et gratuit, avec les systèmes d’exploitation à base de Linux, est une philosophie de partage, de collaboration, de gratuité, de participation.

Le piratage de logiciels, s’il nuit aux grandes maisons de développement est un bienfait, car il va permettre de développer un système collaboratif, plus respectueux de l’esprit du web, et casser des trusts qui verrouillent sans concurrence et au prix fort le monde de l’informatique.

En ce qui concerne les logiciels spécialisés, ils ne disparaîtront jamais, car la demande est grandissante, et là, la rémunération des développeurs est justifiée, les cahiers des charges étant beaucoup plus contraignants, pointus et la réalisation longue et complexe.

La protection des droits d’auteur sur les supports :

Lorsque nous achetons des supports vierges, pour un stockage de datas (fichiers numériques hors sons et vidéos) ou de médias (son ou vidéo), nous payons par avance une taxe sur la propriété intellectuelle, que ce soit artistique ou technique (logiciels).

La SORECOP (source dans ce document de la SORECOP) chargée de reverser à la SACEM, ADAMI et autres organismes de droits d’auteur, récupère les taxes sur les supports, pour les reverser aux bénéficiaires, aux tarifs suivants (2011) :

Pour les CDR, CDRW data (hors musique et vidéos) -> 0,35 € HT pour un support de 700Mo

Pour les DVDR -> 1 € HT pour un support de 4.7 Go

Pour les mini discs et cd audio -> 0,56 €

Pour les dvhs -> 3,77 pour 185 mn

Cette taxe s’applique aussi à l’achat de stockage sur téléviseur, enregistreur vidéo, décodeur avec stockage, baladeur, appareil lecteur mp3, appareil de salon avec disque dur, clé usb, cartes mémoires, cartes mémoires ou bundle, disques durs externes (datas ou multimédias), disques durs externes multimédias avec des sorties/entrées supplémentaires (vidéo, audio, informatiques). Le détail est dans le fichier pdf joint plus haut, source de cet organisme.

Nous avons donc déjà participé à la protection de la création intellectuelle lors de l’achat de ces supports vierges. Mais il nous est interdit d’en user !

Pire, Sony, par exemple, fabrique les supports sur lesquels on va stocker les données numériques qu’il nous interdit de télécharger, les outils techniques qui permettent le stockage, la lecture, le gravage de ces données interdites, et sur lesquels à l’achat, on repaye la taxe à la SORECOP. On est face à une suite d’incohérences, de contradictions, de mauvaise fois largement affichées, mais lucratives.

- Les livres numériques :

Les libraires sont indispensables à la diffusion littéraire, ils peuvent en parler, comparer, conseiller, car ils ont une culture livresque diverse et couvrant le champ de la parution. Ce sont de grands lecteurs, curieux, critiques, aux goûts très riches et éclectiques. Mais ils ont aussi loupé le virage d’internet. Il y aura toujours des livres papier, tant qu’il y aura des lecteurs, mais aussi de plus en plus de livres numériques, et il faudra des librairies numériques, sur des sites de librairies. On paiera alors le savoir faire des libraires, et la qualité littéraire de l’auteur, au lieu de leur réserver les miettes qu’ils touchent sur les livres papier vendus. Ils gagneront bien plus sur la vente de livres numériques, moins chers, moins polluants, et la diversité de l’édition s’enrichira du fait de la facilité de publier sur le net. Bien sûr, on trouvera des bides, des parutions loufoques ou mauvaises, mais on a le droit de choisir ce qu’on lit ! Moins chères il s’en vendra plus, et le piratage servira aussi à la diffusion de la culture, mais sera couvert par les achats que ne manqueront pas de faire une bonne part des internautes, avec des prix corrects et abordables.

Depuis la fermeture des grands sites de téléchargement illégal comme mégaupload, on remarque sur le web une explosion du trafic sur les sites comme iTunes qui proposent l’achat de musique, films, livres, à des prix intéressants, ce qui prouve que lorsque l’offre est correcte, l’internaute est prêt à ouvrir sa bourse pour participer à la création intellectuelle dans des conditions honorables. Des sites de Newsgroup, accessibles sur abonnement (entre 9 et 25 € mensuels) permettent de télécharger à volonté tout type de fichiers numériques, preuve encore que l’internaute ne refuse pas de payer quand l’offre est correcte. Ces newsgroup sont bien sûr illégaux, mais si un Etat décidait de prendre en main ce type de vente, tout le monde s’y retrouverait, et l’argent serait réparti de façon plus égalitaire, entre les ayants droit, les acteurs du web et l’État.

Hadopi ou la surveillance du Web :

Il semble se confirmer peu à peu que les divers gouvernements, sous la pression de lobbies, envisagent d’instaurer un espionnage des données circulant sur le Web à des fin de respect de la propriété intellectuelle et de lutte contre divers types de criminalités. Comme nous l’avons d’ailleurs analysé dans un autre article, cela est loin d’être aussi simple qu’on le pense…

Les datagrammes : Le trafic Internet, quel que soit son contenu et pour faire simple, se compose de petits blocs de données qui circulent du point d’appel, au point de stockage, avec au retour, le contenu appelé, sous forme de petits blocs de données, appelés datagrammes. Chaque datagramme, pour une même source ou un même but, ne prend pas la même route, mais la meilleure pour lui au moment où il parcourt son trajet.

Le trafic : en 2011, en moyenne et par mois circulaient 269 petaoctets de données (petaoctet = 10 puissance 15 octets, ne calculez pas, c’est monstrueux). Intercepter un datagramme est chose facile. Le lire, nous verrons plus loin, l’est souvent moins. Le relier à une source, se complique encore. Mais tomber sur un datagramme « intéressant » pour les autorités relève du miraculeux hasard, à moins d’une débauche de moyens bien plus dispendieuse que les avantages potentiels. Donc, de ce point de vue, la surveillance des données circulant sur le web relève d’une gageure identique à retrouver un atome précis sur terre, en cherchant au hasard.

Ensuite, il existe un nombre non négligeable de moyens pour passer au travers des mailles de la surveillance.

Tor : Sur le web, gratuitement, on peut participer à des réseaux en pelure d’oignon, comme le réseau Tor, où les paquets transitent entre des ordinateurs partagés, ce qui rend le parcours des datas quasi intraçables. On peut s’y inscrire aisément et gratuitement.

VPN : On peut aussi utiliser des VPN, c’est-à-dire des réseaux privés virtuels, qui correspondent à des tunnels hermétiques où circule l’information. Cette information est cryptée et encapsulée dans un tunnel qui circule directement entre vous et votre cible, et n’est donc décryptable qu’au prix d’un travail de titan. Pour un seul datagramme capturé…

Proxy : Vous habitez la France, mais grâce aux proxy, vous pouvez tout à fait faire croire aux observateurs du réseau, que votre adresse est située dans un aéroport de Dallas ou un hôtel luxueux à Dubaï. Les outils pour utiliser un proxy sont gratuits ou payants, sous forme de logiciel ou de services externes, et se trouvent à la pelle sur le web.

Hide Ip : Il existe des logiciels qui maquillent votre IP (votre adresse Internet), et qui la change périodiquement afin de dérouter la recherche de datagramme sur une IP. Cela peut aussi venir en complément de l’utilisation d’un proxy. De la même façon, on peut maquiller son adresse Mac, c’est-à-dire la signature de sa carte réseau, de sorte qu’on ne peut plus rattacher les informations qui circulent à votre ordinateur.

Cle WEP : Aujourd’hui, en moins de 10 minutes, et à l’aide d’outils gratuits disponibles sur le Web, on peut cracker une clé Wep d’une quelconque box. Rien de plus facile alors que d’emprunter la connexion d’un malheureux quidam inconnu, pour se livrer à des activités répréhensibles. Quand à la loi, elle vous tient pour responsable de la sécurisation de votre box, et le forfait vous sera malheureusement imputé.

Hadopi : Sans entrer dans le détail, la loi comporte des volets hors du cadre légal, comme le fait d’être accusé d’un acte que l’on a pas commis, si on s’est fait pirater sa wi-fi par exemple. Hadopi vous force à installer un logiciel dit de « sécurisation », qui se trouve être un véritable « espion » qui va surveiller toutes vos activités numériques, sur le web et en local. Cela reviendrait à installer une caméra de surveillance dans un appartement pour surveiller tout les faits et gestes de l’habitant. Il s’agit d’une atteinte à la vie privée, ainsi qu’au principe de la présomption d’innocence. D’ailleurs des sites d’aide à contester les décisions administratives naissent sur le net comme SOS-Hadopi, avec un réseau d’avocats spécialisés pour démonter les accusations et vous aider à vous défendre.

Alors, quels sont les moyens utilisés pour pister et coincer les « pirates » ou délinquants du web ?

Diverses techniques sont utilisées, mais ne restent pas efficaces contre les vrais délinquants.

Le Peer-to-Peer et les torrents: Ce sont des outils d’échanges de fichiers qui mettent en relation directe des ordinateurs sur lesquels se trouvent les données désirées. Bien sûr, une autorité de surveillance qui s’inscrit sur ce réseau (torrent, émule ou autre), aura tôt fait de débusquer les hyper-habitués et de remonter leur piste, car ils sont connectés en direct via l’interface logicielle que chaque maillon installe chez lui. Cet antique moyen d’échange n’est plus guère utilisé qu’en complément de toutes les protections citées plus haut, qui compliquent un tant soit peu la recherche du point de départ. Mais par ce moyen, il est encore possible de coincer des internautes « indélicats » qui sont généralement des profanes, sans autre protection.

le DPI : Le Deep Packet inspection, lit les datagrammes en circulation en profondeur, et peut donc déterminer le type de contenu transporté par ce paquet. Encore faut-il capturer un bon paquet, réussir à le décrypter, et déterminer enfin sa destination. Ce qui nous amène à la solution suivante.

FAI : Demander aux fournisseurs d’accès Internet (free, orange, sfr, darty ou autres) d’accéder à leurs serveurs, et d’avoir par ce biais accès aux données géographiques de leurs clients. Les données administratives suivront alors, et il sera facile de localiser la machine et l’internaute indélicat. Il faudra définir dans quel cadre légal, en respectant le principe de la présomption d’innocence, une entreprise privée peut fournir aux autorités des données personnelles confidentielles sur votre vie privée. Car après l’achat d’un film, d’un album, vous avez le droit de le sauvegarder. Vous pouvez donc le faire sur un cloud (zone virtuelle de stockage sur Internet), sur un serveur, sur Ubik, Dropbox ou tout autre service de stockage virtuel ou physique sur le web. Qu’est-ce qui prouve que les paquets capturés sont illégaux ? Ils ne le sont pas s’il s’agit de votre sauvegarde.

Espionnage et délation : En ce qui concerne les activités délictuelles, au niveau de la pédophilie, le terrorisme, le crime organisé, c’est très souvent par infiltration des réseaux, donc par l’espionnage, ou par délation que les réseaux tombent. Ce n’est pas par la surveillance des données qui circulent, à moins de cibler déjà des machines ou des réseaux très précis, donc d’avoir en amont des informations précises qui limitent les captures de datagrammes.

En définitive et pour citer le site « La quadrature du Net » : « l’ACTA (pour Anti-Counterfeiting Trade Agreement ou accord commercial anti-contrefaçon) est un accord négocié secrètement de 2007 à 2010 par un petit « club » de pays (39 pays, dont les 27 de l’Union européenne, les États-Unis, le Japon, etc). Négocié plutôt que débattu démocratiquement, ACTA contourne les parlements et les organisations internationales pour imposer une logique répressive dictée par les industries du divertissement. »

C’est ce que s’efforce de faire notre Hadopi. A partir du moment où UNE restriction est posée par une autorité, c’est la porte ouverte à la subjectivité de la censure. Tout argument devient valide alors, pour des raisons de morale, de culture, de religion, de politique, de commerce de mettre un nez gourmand dans les datagrammes circulant sur la toile à de « nobles fins ». Et d’y trouver de tout sur votre vie privée…

Les « vrais » réseaux délictueux :

Quand à l’excuse évoquée pour repérer et fermer les sites de pédophilie, nazis ou de terroristes, c’est plus une farce qu’une réalité. Si ces réseaux veulent échapper (et ils échappent) aux veilleurs du web (police, Etats, Interpol…), il existe maints moyens d’y arriver, et se faire prendre relève alors du « pas de chance », plus que de la performance. Et justement, il faut les laisser s’exprimer sur le web, car pour les plus inexpérimentés, c’est au moins le moyen de les repérer, les pister, et remonter tout le réseau.

Seules les personnes qui téléchargent en P2P, ou en lien direct, se font repérer par l’Hadopi, avec de vieux outils comme emule ou autres. L’Hadopi a fait plus de « mal » que de « bien » pour l’instant. Les polices et services secrets de nombreux pays font des reproches à la France, car depuis la loi Hadopi, le nombre de paquets cryptés a explosé sur Internet, et les polices de tous les pays ont depuis bien du mal à repérer les paquets cryptés des « voyous » du web.

Il faut savoir que les vrais réseaux illégaux, politiques, sexuels ou du grand banditisme, ont des serveurs dédiés, privés, hyper protégés, cryptés avec des clés publiques et privées, sur des réseaux vpn, avec de multiples proxy, avec parfois des codes internes aux messages. Pas les petits réseaux amateurs qui tombent comme les feuilles en automne, qui ne représentent qu’un pourcentage infime des vrais réseaux pro.

Epilogue :

Les internautes, les informaticiens auront toujours dix coups d’avance. Seuls les amateurs, les bricoleurs du web se font prendre. Ce n’est pas méprisant, un manque de connaissance du web n’est pas preuve de manque d’intelligence. Mais ceux qui veulent prendre de vrais voies contre les lois, se munissent d’outils hyper puissants, et sont quasi inviolables, avec des techniciens du web expérimentés.

Au final, après toute cette analyse, on voit bien qu’aucune surveillance du web n’est faite pour lutter contre la criminalité, le piratage, mais pour instituer un « Big Brother is watching you ». Le Web est un des derniers bastions de liberté totale. Le capitalisme essaie tant bien que mal de le dompter pour en tirer profit. Si on accepte des concessions, on va se retrouver prisonniers d’un Web censuré, filtré, expurgé, avec un œil et des oreilles scrutateurs et attentifs derrière notre dos. Il faut défendre jusqu’au bout la totale liberté du net, le piratage étant un détail, et un juste retour du bâton d’une économie de marché ultra-libérale qui a trouvé enfin un point de blocage qu’elle n’arrive pas encore à dominer.

Alors arrêtons de croire que la lutte contre la criminalité du web et le piratage passe par la surveillance des données, c’est un leurre pour surveiller les pauvres quidam que nous sommes, et une aide aux super-trust du divertissement. Un monde inadapté aux temps modernes se meurt, il faut terrasser la bête, même si elle nous mord un peu.

Et que saurions nous des révoltes Syriennes, des massacres si le Web était filtré et censuré ?…